理解计算机的关键,则是要理解计算机背后的人。表面上这是一个机器的时代,但是实际上机器的社记者决定了我们的时代。

摘要

- 读书笔记|《黑客与画家》

《黑客与画家》(Hackers & Painters) 的内容来自 Paul Graham 的博客,该文集主要讨论编程语言、黑客工作方法以及作者对于教育、版权制度和创业精神等方面的观点。书中的内容不但有助于了解计算机编程的历史、互联网行业规则,还有助于读者了解我们这个时代,走进 Hacker 的精神世界。

黑客(hacker):解释一,最优秀的程序员;解释二,入侵计算机的人。本书特指第一种人。

原作者:Paul Graham (保罗·格雷厄姆)

美国著名程序员、风险投资家、技术作家。Paul Graham 以 Lisp 方面的工作而知名,也是最早的Web应用Viaweb的创办者之一,后来以近5千万美元价格被雅虎收购,成为Yahoo! Store。他拥有哈佛大学应用科学(计算机方向)博士学位,担任麻省理工学院副教授,并且在罗德岛设计学院和佛罗伦萨绘画艺术学院学习过绘画。翻译者:阮一峰

阮一峰也是一位神人,是国内知名的 IT 技术专家。10 余年来发表了海量的网络文章,内容包含读书、经济学、历史、IT技术、医学、电影、音乐和美术、政治学、科学、创业、互联网等等等,我知道的好像他都知道。无论是否从事 IT 职业,阅读他的博客相信都会受益良多。

怎么理解编程语言?

程序员非常 忠于 他们心爱的语言。编程语言与其说它是技术,还不如说是程序员的思考模式。编程语言是技术和宗教的混合物。(p178)

在不考虑其他因素的情况下,总的来看,对于应用程序来说,选择总体上最强大、效率也在可接受范围内的编程语言。

如果从 图灵等价(Turing-equivalent) 的角度看来看,所有语言都是一样强大的,但是这对程序员没有意义。关于强大很难正式定义,有一个解释方法是一些功能在一种语言是内置的,但是在另一种语言中需要修改解释器才能做到,那么前者就比后者更强大。

如果A语言有一个运算符可以移除字符串中的空格,而B语言没有这个运算符,这种情况则不足以称A语言比B语言强大,因为你可以在B语言里写一个函数实现这个功能。但是A语言支持某种高级功能(假定是递归),而B语言不支持,你就不可能通过自己编写函数库解决了,这就代表A语言比B语言更强大。

- 例外情况:

1)如果在开发的程序必须与另一个程序紧密配合,那么可能最好还是使用后者的开发语言。

2)如果程序只是要做一些很简单的事(比如整数运算或位操作),那就不妨使用一种比较靠近机器的低层次语言,这样运行起来会更快一些。

3)如果程序只是为了特定场合一次性使用,那么你最好根据自己需要解决的问题选择具有强大函数库的语言。

论编程方法

应用软件运行速度提升的关键在于有一个好的性能分析器(profiler)帮助指导程序开发。(p165 )

书上说,调试(debugging)是最后的步骤,用来纠正打字的错误和疏忽。可是我的工作方法看上去却像编程就是在调试。编程语言是用来帮助思考程序的,而不是用来表达你已经想好的程序。它应该是一支铅笔,而不是一支钢笔。(p22)

评价一种语言的优劣不能简单地看最后的程序是否表达得很漂亮,而要看程序从无到有的那条完成路径是否很漂亮。(p215)

源代码应该可以自己解释自己。

程序写出来是给人看的,附带能在机器上运行。—— 《计算机程序的结构与解释》

不要把编程语言看成那些已完成的程序的表达方式,而应该把它理解成促进程序从无到有的一种媒介。这里的意思是说,成品的材料和开发时用的材料其实是不一样的。搞艺术的人都知道,这两个阶段往往需要不同的媒介。比如,大理石是一种非常良好、耐用的材料,很适合用于最后的成品,但是它极其缺乏弹性和灵活性,所以不适合在构思阶段用来做模型。(p215)

论思想自由

Paul Graham 在《黑客与画家》一书中,始终强调思想自由对人才、对技术进步和公众利益的极端重要性。例如:

如果别人告诉你该相信什么,你就真的相信了,那么你就会和别人一样犯下同样的错误。(p35)

流行的思想观点与流行的服饰产生方式不尽相同,但是,它们的传播路径却很相似。第一批的接受者总是带有很强的抱负心,他们有自觉的精英意识,想把自己与普通人区分开来。当流行趋势确立以后,第二批接受者就加入进来了,人数比上一批庞大得多,恐惧心在背后驱使着他们。他们接受流行,不是因为想要与众不同,而是因为害怕与众不同。(p43)

只有保持一定的距离才能观察到人们观念的变化,发现流行(也就是人们自以为是正确的事情)到底是什么。如果你想要清晰地思考,就必须远离人群。(p50)

想要做出优秀作品,你需要一个什么问题都能思考的大脑。 尤其是那些不应该思考的问题,你的大脑也要养成思考它们的习惯。优秀作品往往来自于其他人忽视的想法,而最被忽视的想法就是那些禁止的思想观点。

智力越高的人,越愿意去思考那些惊世骇俗的思想观点。这不仅仅因为聪明人本身很积极地寻找传统观念的漏洞,还因为传统观念对他们的束缚力很小,很容易摆脱。从他们的衣着上就可以看出这一点:不受传统观念束缚的人,往往也不会穿流行的衣服。

做一个异端是有回报的,不仅是在科学领域,在任何有竞争的地方,只要你能看到别人看不到或不敢看的东西,你就有很大的优势。(p45)

如果你能“远远地”跳出传统思维,提出让别人一听就脑袋轰一声炸开的惊人观点,那么你就在“小小地”跳出传统思维方面不会有任何困难。要知道,人们把后面的这种情况称为“创新”。(p46)

在思想自由和言论自由的关系上,Paul Graham 大声疾呼:自由思考比畅所欲言更重要!。

如果你感到一定要跟那些人辩个明白,绝不咽下这口气,一定要把话说清楚,结果很可能是从此你再也无法自由理性地思考了。我认为这样做不可取,更好的方法是在思想和言论之间画一条明确的界限。在心理无所不想,但是不一定要说出来。你的思想是一个地下组织,绝不要把那里发生的时期一股脑说给外人听。(p47)

“守口如瓶”的真正缺点在于,你从此无法享受讨论带来好处了。讨论一个观点会产生更多的观点,不讨论就什么观点也没有。

找一些信得过的知己,只与他们畅所欲言、无所不谈。这样不仅可以获得新观点,还可以用来选择朋友。能够一起谈论“异端邪说” 并且不会因此气急败坏的人,就是你最应该认识的朋友。

论知识产权

关于知识产权制度,从诞生的那一天起实际上就存在支持/反对两大阵营。黑客大多坚定地站在反对派阵营,或者说黑客群体是反对知识产权制度中最重要的一支力量。

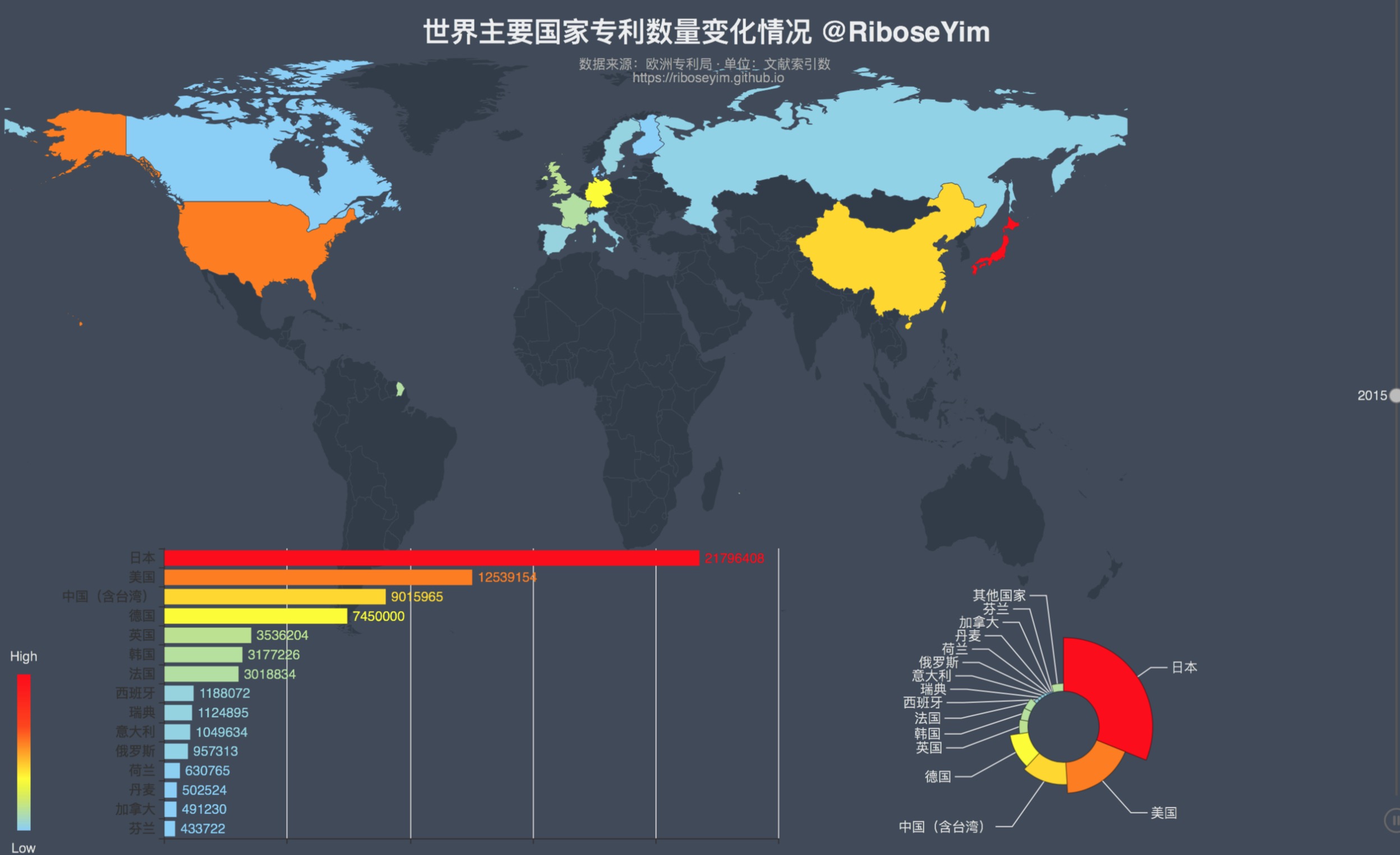

首先,对于美国而言,其知识产权制度拥有 200 多年的历史,拥有强大的知识产权保护体系。

国会应有权……促进科学和实用艺术的进步,确保有限时报作者和发明者的独家权利,以及他们各自的著作和发现….. 美国宪法第一章第8款

- 1789 年《宪法》第一章第 8 款

- 1790年4月10日,美国第一部版权法。保护范围:图书、地图和图表,之后扩展到摄影、录音和电影。(大清国乾隆五十五年,同年本杰明·富兰克林&亚当·斯密逝世)

- 1909年版权法案。未经授权的复制的定义必须是从视觉上可以看到或阅读的一种形式(音乐卷片、ROM芯片上下象棋的游戏等都不在保护之列)。

- 1976年和1980年,版权法修改,使之涵盖了计算机软件。

历史上,机器内部的控制系统一直是物理装置:齿轮、杠杆和连接器等。但是,计算机的出现使得机器的控制系统逐渐变成了软件(包括数据(Data)在内的统称,例如胶片上的歌曲属于用物理方法压制在盘片上的数据)。互联网的出现使得复制品更容易流通,相关产业公司推动政府通过了严厉的法律,保护知识产权,作为对新技术的回应。

黑客反对知识产权制度的观点中,最重要的一条是保护人的“思想自由”。

对于版权和专利这样的制度,黑客深感担忧。他们感到,保护“知识产权”的力度不断增大,已经威胁到了他们完成工作所必需的“思想自由”。(p54)

立法者的愿意可能是好的。但是,他们也许没有意识到,这样的法律弊大于利。(p55)

黑客(Hacker)群体在许多方面都表现出强烈的精英意识和自觉。例如,他们坚定地认为,知识产权制度无益于增加公众福利。不仅破坏思想自由权利,而且有加强极权主义制度的巨大危险。他们坚信,保护人的思想自由,就是保护国家持续发展根本动力,只有获得独步天下的技术优势,才有可能增加公众福利,反之,则是非常危险的。

在我看来,一个人们拥有言论自由和行动自由的社会,往往最有可能采纳最优方案,而不是采纳最有权势的人提出的方案。专制国家会变成腐败国家,腐败国家会变成贫穷国家,贫穷国家会变成弱小国家。…. 极权主义制度只要形成了,就很难废除。黑客对于公民自由是非常敏感的,因为这对他们至关重要。他们远远地就能感到极权主义的威胁,好比动物能够感知即将来临的暴风雨。(p57)

黑客伦理(hacker ethic)

黑客伦理(hacker ethic)是黑客文化中普遍存在的道德价值观和哲学观。起源于上世纪50~60年年代的麻省理工学院(MIT),一个比较流行的版本是由记者 Steven Levy在 1984 年出版的《黑客:计算机革命的英雄》(Hackers: Heroes of the Computer Revolution)一书种提出。

- (1)使用计算机以及所有有助于了解这个世界本质的事物都不应该收到任何限制。任何事情都应该亲手尝试。( Access to computers — and anything that might teach you something about the way to the world works — should be unlimited and total. Always yield to the Hands-On Imperative! )

- (2)所有信息应该都是自由的。(All information should be free.)

- (3)不信任权威,提倡去中心化。(Mistrust Authority — Promote Decentralization.)

- (4)判断一名黑客的水平应该看他的技术能力,而不是他的学历、年龄或地位等其他标准。(Hackers should be judged by their hacking, not bogus criteria such as degrees, age, race, or position. )

- (5)你可以用计算机创造美和艺术。(You can create art and beauty on a computer.)

- (6)计算机使生活更美好。(Computers can change your life for the better.)

“黑客伦理”的一个必然推论就是,黑客不服从管教,具有叛逆精神。黑客通常对管理者强加的,限制他们行为的愚蠢规定不屑一顾,会找出规避的方法。

Paul Graham:The people who break rules that are the source of America’s wealth and power.

只有那些不服从管教的人们,才是美国财富与力量的源泉。

普通法

我们已经发现黑客习俗和英裔美国人普通法传统下的土地所有制理论在逻辑上非常类同 。从历史上讲 1 2 ,欧洲部落文化发明了这些传统 ,并改善了他们的冲突解决体系 ——从表达不清的 、半意识的习惯体系发展到掌握在部落智者记忆中明确的习惯法 ,并最终发展成为成书面制度 。也许 ,当我们人数不断增加 、当所有新成员的文化移入变得困难时 ,黑客文化也该做一些类似的事 ——将一些优秀实践发展成为规范 ,解决开源项目中可能出现的各种争议 ,并发展出一种可以让社区中资深成员调解纠纷的仲裁传统 。

论设计者的品味

黑客新想法的最佳来源,并非那些名字里有“计算机”三个字的理论领域,而是来自于其他创作领域。与其到“计算机理论”领域寻找创意,你还不如在绘画中寻找创意。(p21)

- 关于软件“版本”

软件是连续性渐变的,某些更新也许比较重大,但是“版本”概念不适用于互联网软件。(我们)什么时候 需要媒体宣传了,就开出一张单子,上面总结了自从上次“发布”以来,我们新增的所有功能,然后在上面填一个新的版本号,发出一个新闻稿,宣布新版本已经准备就绪了。真是神奇啊,从来没有人看穿我们的把戏。

- 用户需要的设计

- 用户要求的设计

“顾客永远是对的”,这是指评价优秀设计的标准看它能够多大程度上满足用户的需求。让用户满意并不等于迎合用户的一切要求。用户不了解所有可能的选择,也经常弄错自己真正想要的东西。做一个好的设计师就像做一个好医生一样。你不能头痛医头,脚痛医脚。病人告诉你症状,你必须找出他生病的真正原因,然后针对病因进行治疗。(p214)

将一个构思束之高阁,不仅意味着延迟它的实现,还意味着延迟所有在实现过程中激发的构思。 如果你正在设计某种新东西,就应该尽快拿出原型,听取用户的意见。

今天刚好读到另一篇文章,提出了很多具体的操作方案,可以作为一段注脚吧。作者在邱俊涛 《团队里的两类程序员》 一文中提出,程序员大致可以分为两大类,即:

- 原型类程序员(prototyper)

- 产品类程序员(engineer)

原型类程序员适用于项目得早期阶段,或者说 Idea 尚不明确的阶段,设计者基于一个易于修改的媒体介质(比如 HTML+CSS 页面,而不是 Photoshop 原图或“重型”代码),然后向客户及所有项目相关人来确认,然后根据反馈来快速调整。通过快速且轻量级的迭代原型设计,最大可能压缩反馈周期,避免返工。

产品类程序员则更适用于高度产品化的项目,对程序员的要求就会有不同,尤其需要具备严谨的工程实践经验,例如:安全意识、性能意识、容灾、高可用、自动化测试、软件架构、甚至代码管理、部署流程等方方面面,要求的是全生命周期的规范化,尤其注重软件内部质量(邱俊涛用的定语是“深刻而周全”)。

关于快速反馈的观点,个人觉得还有几点不成熟的想法,略作补充:

- 原型必须 高度仿真,否则未必能收到好的效果,没有人可以在一个失真的想象中做出正确的决策。例如,如果项目背景追求美观和视觉效果,就得要求原型和最终上线版本有完全一样的样式输出;如果是业务逻辑复杂得人机交互,原型就必须包含所有原子操作和全套模拟数据;

- 包括设计师/BA 等人在内,都要求掌握快速原型方法、轻量级编程能力、具备多样化技术能力(前后端),真正的 Hacker 几乎都是通才;

- 轻量级的迭代过程同样需要精细化,例如构建通用的模块化原型资源,大量利用 CDN ,全程使用版本管理工具等;

- 不管采用哪一类程序员,都不存在“物美价廉”这种情况,至少不应成为首先考虑的因素,他们的投入产出比都有公允的市场价格体现。

扩展阅读

- IT科技史漫谈:Linus Torvalds 与 Linux 操作系统

- 中文翻译| Linus Torvalds: The mind behind Linux

- TED现场版| The mind behind Linux

- 《枪,帆船,帝国:技术革新在1400-1700年欧洲扩张早期阶段的作用》

(Guns, Sails, and Empires: Technological Innovation and the Early Phases of European Expansion 1400-1700) Carlo Cipolla 著,Pantheon,1965 年出版。

- 《黑客:计算机革命的英雄》(Hackers: Heroes of the Computer Revolution)| Steven Levy,1984

- 《刺杀戴高乐》弗雷德里克·福赛思

扩展阅读:《The Cyber-Security Master》

- Cyber-Security: Linux 容器安全的十重境界

- Cyber-Security: 警惕 Wi-Fi 漏洞

- Cyber-Security: Web应用安全:攻击、防护和检测

- Cyber-Security: IPv6 & Security

- Cyber-Security: OpenSSH 并不安全

- Cyber-Security: Linux/XOR.DDoS 木马样本分析

- 浅谈基于数据分析的网络态势感知

- Packet Capturing:关于网络数据包的捕获、过滤和分析

- 新一代Ntopng网络流量监控—可视化和架构分析

- Cyber-Security: 事与愿违的后门程序 | Economist

- Cyber-Security: 美国网络安全立法策略

- Cyber-Security: 香港警务处网络安全与科技罪案调查科